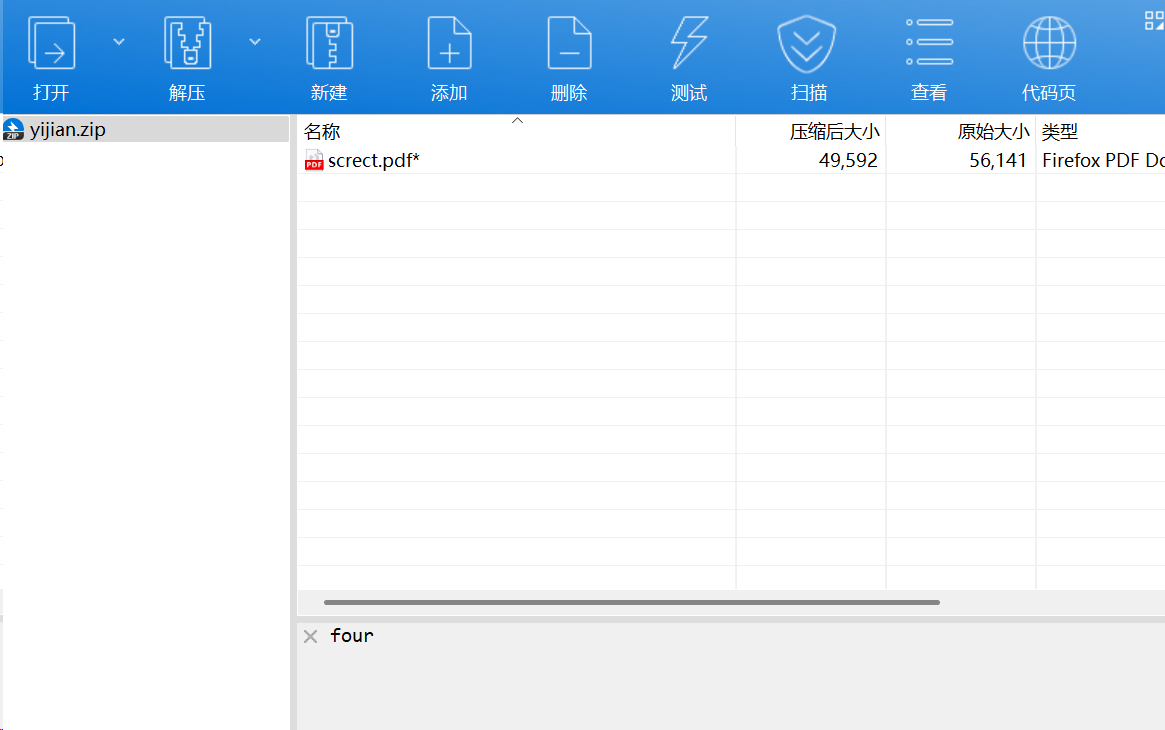

这篇文章上次修改于 227 天前,可能其部分内容已经发生变化,如有疑问可询问作者。 # Misc ## 01 traffic2 操作内容:拿到附件是个流量包,导入wireshark进行分析,疑似蚁剑流量  504B0304是zip文件头,把流量中的十六进制导出之后打开压缩包发现需要爆破密码,根据下面压缩包注释的four爆破得到密码为6598   解压pdf之后通过火狐浏览器打开发现没有flag,点击左侧章节可以下载一个txt文件,在里面有flag,拼接之后得到flag  ### flag值: flag{e9fec2ae854b5772c3a39ebb237b8528} ## 02 流量分析 操作内容:流量分析发现许多http流,用导出对象统计出字节比较大的,找到webshell传upload  把png提取出来用随波逐流分离出来两个图片,看到红色图片用随波逐流修复出来变高了,图片下面红色字就是flag   ### flag值: flag{928c2f06063ba0b3170273096a98e882} ## 03 NOISE 操作内容:解压的3个文件,docx说是皮卡丘,但是flag不在这里,fl@g是皮卡丘的图片,但是没有flag,那就是在out文件里面,用winhex打开发现是wav文件头,把后缀改成wav之后放到Audacity能直接看到flag  ### flag值: flag{98ce526ad52c409763405847185d9c6c} # Web ## 04 文件包含1 操作内容:f12看 网页代码中有相关文件包含的代码注释,根据注释构造GET参数cin和file,利用phpLFI伪协议拿到Base64之后的flaghttp://9584a76acea7a07e.node.nsctf.cn/?cin=data://text/plain,You know file_inclusion?&file=php://filter/convert.base64-encode/resource=flag.php    ### flag值: flag{92f709f3f4064a97ac0ff7ec36c24c67} # Re ## 05 easycpp 题目是一个exe可执行文件,通过ida进行逆向分析  通过f5反汇编可以发现,程序需要输入38位长度的字符串,并且进行了3次异或加密  之后对我们的输入和题目给出的密文做比较然后进行判断,两者一致则输出right 题目给出的密文可以通过动态调试来获取  最后根据程序异或逻辑写出解密脚本即可进行解密 ```python enc = [ 0xA,0xB,0x7D,0x2F,0x7F,0x67,0x65,0x30,0x63,0x60,0x37,0x3F,0x3C,0x3F,0x33,0x3A,0x3C,0x3B,0x35,0x3C,0x3E,0x6C,0x64,0x31,0x64,0x6C,0x3B,0x68,0x61,0x62,0x65,0x36,0x33,0x60,0x62,0x36,0x1C,0x7D ] flag = enc.copy() n = len(flag) for i in range(n-4, -1, -1): flag[i+2] ^= flag[i+3] flag[i+1] ^= flag[i+2] flag[i] ^= flag[i+1] print(bytes(flag).decode()) ```  ### flag值: flag{37c1b0258164803691d1d193b00ec56a} # Crypto ## 06 Analyze mail 解压之后存在如下文件  在1.txt发现社会主义核心价值观加密  对应解码得到提示 The heart is a small twobedroom house one living alone and living  在给出的图片里面发现了奇怪的符号,压缩包被加密了,这个图片应该可以找到对应的密码,通过和英文字母对比得到掩码?iolet?vergarden,进行掩码爆破即可  得到密码 VioletEvergarden 解压得到flag ### flag值: flag{Vi0let_Everga2d3n}

只有一条评论 (QwQ)

掩码这一步怎么来的